[Publicado no Mobile Time] A vulnerabilidade descoberta nos sistemas de caixa postal das operadoras de telefonia também pode ser explorada por hackers para invadir quaisquer outros aplicativos que enviam código de verificação por meio de ligação telefônica. É o caso, por exemplo, do WhatsApp. O assunto ganhou as manchetes do País por conta da investigação da Polícia Federal que resultou na prisão de supostos hackers que teriam invadido as contas do Telegram de várias autoridades governamentais usando a referida vulnerabilidade.

O ataque teria utilizado uma técnica conhecida como "spoofing", que consiste em falsificar a identidade de uma pessoa ou empresa em ambiente digital. O criminoso consegue enganar os sistemas de caixa postal das operadoras, acessando as mensagens gravadas, ao realizar ligação se passando pelo número da vítima.

O SindiTelebrasil foi procurado, como representante das operadoras móveis, mas preferiu não comentar o assunto.

Testes

Mobile Time realizou testes com os três principais apps de mensageria do mercado: Facebook Messenger, Telegram e WhatsApp. Foram usados dois números telefônicos e dois smartphones, um para tentar forçar acesso às contas do outro.

Dos três apps, o Messenger demonstrou-se o mais seguro, pois não tem confirmação por ligação telefônica ou envio de mensagem para a caixa postal. No Telegram, a falha aparecia de imediato na última sexta, mas foi corrigida com o alerta da Polícia Federal na manhã desta segunda-feira, 29. E o WhatsApp tem a mesma vulnerabilidade, e, apesar de demandar tempo ao usuário (uma hora de espera até pedir para receber a ligação), no fim, ficou igual à brecha de seu rival em nova avaliação.

Confira abaixo as conclusões por app:

Messenger – Ao clicar para entrar com o número da vítima, o app dá as opções por SMS ou e-mail. Independentemente se o atacante escolher SMS ou e-mail, o Facebook Messenger não dá a opção de ligação telefônica. Existe apenas a alternativa para "enviar código novamente". E, ao forçar o envio duas vezes por torpedo, essa opção fica bloqueada.

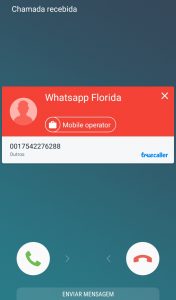

WhatsApp – Quando se pede o acesso, o app de mensageria manda primeiro um código SMS. Após esperar o período de um minuto, o invasor pode pedir a confirmação via mensagem de voz. Se a pessoa não aceita a ligação, o código é gravado na caixa postal da vítima, abrindo a brecha para o criminoso fazer o spoofing. Procurado por Mobile Time, o WhatsApp respondeu que "recomenda fortemente o uso da verificação de duas etapas para prevenir esse tipo de abuso."

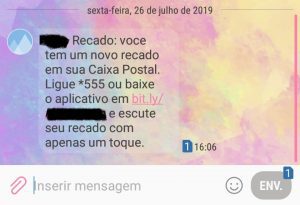

Telegram – Até a sexta-feira passada, quando Mobile Time realizou seus primeiros testes, o aplicativo enviava primeiro um SMS. Caso não houvesse a confirmação, ele efetuava uma ligação após um período de dois minutos. E, se a vítima não atendesse, uma mensagem caía na caixa de voz da operadora. Nesta segunda-feira, o app mudou o processo. Agora, possui apenas a confirmação via SMS e, caso a pessoa diga que não recebeu o torpedo, ela pode clicar na opção "não recebi" e o aplicativo enviará um e-mail para o time de TI do Telegram averiguar o problema.

Análise

Para José Roberto Aragão, diretor de tecnologia da Velip, empresa especializada em segurança e verificação de voz, se o ataque ocorreu desta maneira, como relatou a Polícia Federal, ele é muito simples e sequer pode ser caracterizado como uma invasão hacker sofisticada.

"No possível ataque hacker, é importante dizer que não houve uma tecnologia pesada envolvida. Foi pura metodologia. Não é necessário ser um expert em informática para fazer essa invasão", afirmou o executivo. "Se houvesse a opção de interatividade (no app ou na caixa postal), nada disso teria ocorrido. A segurança depende dos três lados, usuário, fornecedor e empresas de telecom. Bastava um dos três protegido", complementa.

Pelo lado do usuário, o executivo frisa que há pouco para se fazer, além das tradicionais proteções com antivírus, uso de dupla autenticação (quando houver), evitar deixar o dispositivo sem senha, exposto em local aberto, conectado em rede sem proteção ou com senhas de fácil acesso. Em último caso, as pessoas podem desativar o serviço de caixa postal das operadoras.